BlueStacks มีช่องโหว่ด้านความปลอดภัยที่ 'รุนแรง' หลายอย่าง: Android Emulator บนมือถือและพีซียอดนิยมอนุญาตให้ใช้ Remote Code Execution?

BlueStacks หนึ่งในโปรแกรมจำลอง Android บนมือถือและพีซีที่ได้รับความนิยมและใช้กันอย่างแพร่หลายมีช่องโหว่ด้านความปลอดภัยที่รุนแรงหลายประการ จุดบกพร่องเหล่านี้ทำให้ผู้โจมตีสามารถเรียกใช้รหัสโดยอำเภอใจจากระยะไกลเข้าถึงข้อมูลส่วนบุคคลและขโมยข้อมูลสำรองของ VM (Virtual Machine) และข้อมูลของมันได้

BlueStacks โปรแกรมจำลอง Android ฟรีที่ได้รับการสนับสนุนจากนักลงทุนรวมถึง Intel, AMD, Samsung และ Qualcomm เปิดเผยการมีอยู่ของช่องโหว่ ข้อบกพร่องเหล่านี้หากใช้อย่างถูกต้องอาจทำให้ผู้โจมตีมีวิธีเรียกใช้โค้ดจากระยะไกลบนระบบที่มีช่องโหว่ได้ เนื่องจาก BlueStacks เป็นหนึ่งในอีมูเลเตอร์ Android ที่ใช้กันอย่างแพร่หลาย ความเสี่ยงต่อผู้ใช้จึงค่อนข้างรุนแรง หากยังไม่เกี่ยวข้องเพียงพอช่องโหว่ดังกล่าวอาจทำให้ผู้โจมตีสามารถติดตั้งแอป Android ที่เป็นอันตรายจากระยะไกลที่เผยแพร่ผ่าน APK ได้โดยทั่วไป

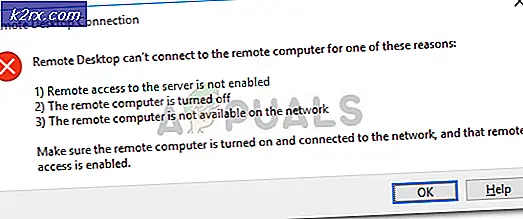

บริษัท ที่อยู่เบื้องหลังโปรแกรมจำลองได้ออกคำแนะนำด้านความปลอดภัยซึ่งกล่าวถึงการมีอยู่ของข้อบกพร่องด้านความปลอดภัยที่รุนแรง ติดแท็กอย่างเป็นทางการ CVE-2019-12936 ช่องโหว่นี้อยู่ภายในกลไก IPC ของ BlueStacks และอินเทอร์เฟซ IPC หัวใจของมันคือการไม่มีอยู่ของโปรโตคอลการตรวจสอบสิทธิ์ที่ถูกต้องและทั่วถึง ข้อผิดพลาดได้รับคะแนน CVSS ที่ 7.1 ซึ่งต่ำกว่าไฟล์ ช่องโหว่ด้านความปลอดภัยของ Oracle WebLogic Server ที่เรารายงานเมื่อเร็ว ๆ นี้ คำแนะนำอ่าน: “ผู้โจมตีสามารถใช้ DNS Rebinding เพื่อเข้าถึงกลไก IPC ของ BlueStacks App Player ผ่านหน้าเว็บที่เป็นอันตราย จากนั้นฟังก์ชัน IPC ที่เปิดเผยต่างๆสามารถใช้ในทางที่ผิดได้”

โดยพื้นฐานแล้วข้อบกพร่องด้านความปลอดภัยอนุญาตให้ผู้โจมตีใช้ DNS Rebinding การทำงานนี้อยู่บนสคริปต์ฝั่งไคลเอ็นต์เพื่อเปลี่ยนเบราว์เซอร์ของเป้าหมายให้เป็นพร็อกซีสำหรับการโจมตี ข้อบกพร่องทำให้สามารถเข้าถึงกลไก IPC ของ BlueStacks App Player เมื่อถูกโจมตี ข้อบกพร่องจะอนุญาตให้เรียกใช้ฟังก์ชันต่างๆ ซึ่งสามารถใช้สำหรับการโจมตีต่างๆ ได้หลากหลาย ตั้งแต่การเรียกใช้โค้ดจากระยะไกลไปจนถึงการเปิดเผยข้อมูล กล่าวอีกนัยหนึ่งการใช้ประโยชน์จากข้อบกพร่องที่ประสบความสำเร็จอาจนำไปสู่การเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลการรั่วไหลของข้อมูลจำนวนมากของเหยื่อและการขโมยข้อมูลสำรองในโปรแกรมจำลอง นอกจากนี้ยังสามารถใช้ข้อบกพร่องในการติดตั้ง APK โดยไม่ได้รับอนุญาตบนเครื่องเสมือน BlueStacks อนึ่ง ภัยคุกคามด้านความปลอดภัยดูเหมือนจะจำกัดเฉพาะเหยื่อเท่านั้น และเห็นได้ชัดว่าไม่สามารถแพร่กระจายโดยใช้การติดตั้ง BlueStacks หรือเครื่องของเหยื่อเป็นซอมบี้

BlueStacks เวอร์ชันใดบ้างที่ได้รับผลกระทบจากช่องโหว่ด้านความปลอดภัย

เป็นเรื่องน่าตกใจที่ทราบว่าการโจมตีต้องการให้เป้าหมายไปที่เว็บไซต์ที่เป็นอันตรายเท่านั้น ช่องโหว่ด้านความปลอดภัยมีอยู่ใน BlueStacks App Player เวอร์ชัน 4.80 และต่ำกว่า บริษัท ได้ออกแพทช์เพื่อแก้ไขช่องโหว่ แพทช์อัปเกรดเวอร์ชันของ BlueStacks เป็น 4.90 ขอแนะนำให้ผู้ใช้อีมูเลเตอร์เยี่ยมชมเว็บไซต์ทางการเพื่อติดตั้งหรืออัปเดตซอฟต์แวร์

เป็นเรื่องที่น่ากังวลอย่างยิ่งที่จะต้องทราบว่า BlueStacks จะไม่แบ็คพอร์ตการแก้ไขนี้เป็นเวอร์ชัน 2 หรือ 3 กล่าวอีกนัยหนึ่งคือ BlueStacks จะไม่พัฒนาโปรแกรมแก้ไขสำหรับโปรแกรมจำลองเวอร์ชันเก่า แม้ว่าจะไม่น่าเป็นไปได้สูงที่จะมีผู้ใช้จำนวนมากติดอยู่กับรุ่นเก่า ๆ เหล่านี้ แต่ขอแนะนำอย่างยิ่งให้ผู้ใช้อัปเดต BlueStacks เป็นเวอร์ชันล่าสุดโดยเร็วที่สุดเพื่อป้องกันการติดตั้งและข้อมูลของตน

เป็นที่น่าสนใจที่ทราบว่า BlueStacks เสี่ยงต่อการโจมตี DNS Rebinding เนื่องจากมีการเปิดเผยอินเทอร์เฟซ IPC บน 127.0.0.1 โดยไม่มีการตรวจสอบสิทธิ์ใด ๆ วิธีนี้ทำให้ผู้โจมตีสามารถใช้ DNS Rebinding เพื่อสั่งการคำสั่งระยะไกลไปยังเซิร์ฟเวอร์ IPC ของโปรแกรมจำลอง BlueStacks รายงาน Bleeping Computer การโจมตียังอนุญาตให้สร้างข้อมูลสำรองของเครื่องเสมือน BlueStacks และข้อมูลทั้งหมดที่มีอยู่ในนั้น ไม่จำเป็นต้องเพิ่มการสำรองข้อมูลอาจรวมข้อมูลที่ละเอียดอ่อนได้อย่างง่ายดายรวมถึงข้อมูลรับรองการเข้าสู่ระบบไปยังเว็บไซต์และแพลตฟอร์มต่างๆและข้อมูลผู้ใช้อื่น ๆ ด้วย

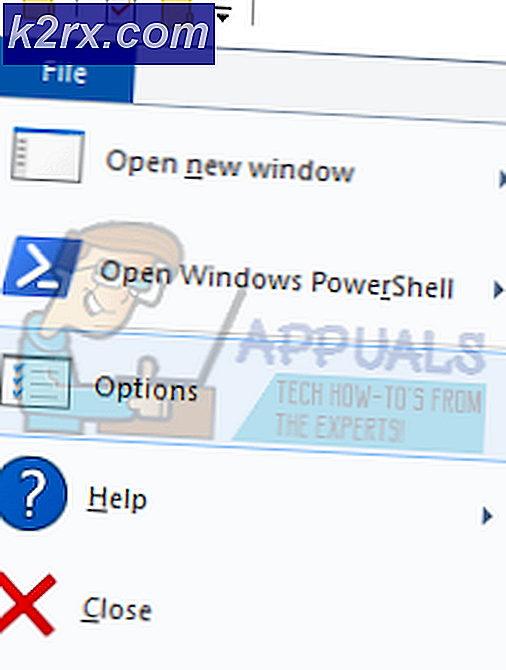

BlueStacks ได้แก้ไขช่องโหว่ด้านความปลอดภัยเรียบร้อยแล้วโดยการสร้างคีย์การอนุญาต IPC ตอนนี้คีย์ความปลอดภัยนี้ถูกเก็บไว้ใน Registry ของคอมพิวเตอร์ที่ติดตั้ง BlueStacks ต่อไปคำขอ IPC ใด ๆ ที่เครื่องเสมือนได้รับจะต้องมีคีย์การตรวจสอบสิทธิ์ หากไม่มีคีย์นี้คำขอ IPC จะถูกละทิ้งซึ่งจะป้องกันการเข้าถึงเครื่องเสมือน