เวอร์ชันล่าสุดของ Microsoft Windows 10 มีเซิร์ฟเวอร์ SMBv3 และช่องโหว่ด้านความปลอดภัย RCE ของไคลเอ็นต์นี่คือการป้องกันชั่วคราว

Windows 10 รุ่นล่าสุด ได้แก่ v1903 และ v1909 มีช่องโหว่ด้านความปลอดภัยที่สามารถใช้ประโยชน์จากโปรโตคอล Server Message Block (SMB) ได้ เซิร์ฟเวอร์และไคลเอ็นต์ SMBv3 สามารถถูกบุกรุกได้สำเร็จและใช้เพื่อเรียกใช้รหัสโดยอำเภอใจ สิ่งที่น่ากังวลยิ่งไปกว่านั้นคือความจริงที่ว่าช่องโหว่ด้านความปลอดภัยสามารถใช้ประโยชน์จากระยะไกลได้โดยใช้วิธีการง่ายๆเพียงไม่กี่วิธี

Microsoft ได้รับทราบถึงช่องโหว่ด้านความปลอดภัยใหม่ในโปรโตคอล Microsoft Server Message Block 3.1.1 (SMB) ดูเหมือนว่า บริษัท จะรั่วไหลไปก่อนหน้านี้โดยไม่ได้ตั้งใจในระหว่างการอัปเดต Patch Tuesday ของสัปดาห์นี้ ช่องโหว่สามารถใช้ประโยชน์จากระยะไกลได้ เพื่อรันโค้ดบนเซิร์ฟเวอร์ SMB หรือไคลเอนต์ โดยพื้นฐานแล้วนี่เป็นข้อผิดพลาดเกี่ยวกับ RCE (Remote Code Execution)

Microsoft ยืนยันช่องโหว่ด้านความปลอดภัยภายใน SMBv3:

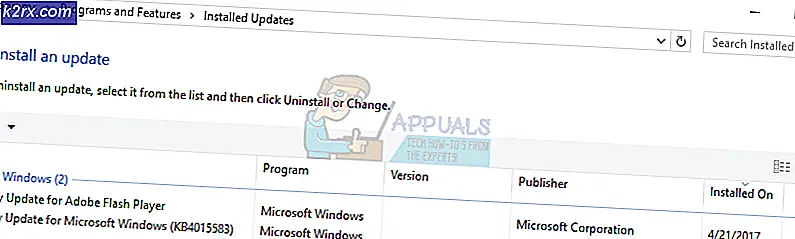

ในคำแนะนำด้านความปลอดภัยที่เผยแพร่เมื่อวานนี้ Microsoft อธิบายว่าช่องโหว่ดังกล่าวส่งผลกระทบต่อ Windows 10 และ Windows Server เวอร์ชัน 1903 และ 1909 อย่างไรก็ตาม บริษัท ได้ชี้ให้เห็นอย่างรวดเร็วว่าข้อบกพร่องดังกล่าวยังไม่ถูกนำไปใช้ประโยชน์ บังเอิญมีรายงานว่า บริษัท รั่วไหลรายละเอียดเกี่ยวกับช่องโหว่ด้านความปลอดภัยที่ติดแท็กเป็น CVE-2020-0796 แต่ในขณะที่ดำเนินการดังกล่าว บริษัท ไม่ได้เผยแพร่รายละเอียดทางเทคนิคใด ๆ Microsoft นำเสนอเพียงสรุปสั้น ๆ ที่อธิบายถึงจุดบกพร่อง การเลือก บริษัท ผลิตภัณฑ์รักษาความปลอดภัยดิจิทัลเดียวกันหลาย บริษัท ซึ่งเป็นส่วนหนึ่งของโครงการ Active Protections ของ บริษัท และรับสิทธิ์เข้าถึงข้อมูลข้อบกพร่องก่อนใครเผยแพร่ข้อมูล

สิ่งสำคัญคือต้องทราบว่าข้อบกพร่องด้านความปลอดภัย SMBv3 ยังไม่มีโปรแกรมแก้ไขที่พร้อมใช้งาน เห็นได้ชัดว่าในตอนแรก Microsoft อาจวางแผนที่จะปล่อยโปรแกรมแก้ไขสำหรับช่องโหว่นี้ แต่ทำไม่ได้จากนั้นก็ล้มเหลวในการอัปเดตคู่ค้าและผู้จำหน่ายในอุตสาหกรรม สิ่งนี้นำไปสู่การเผยแพร่ช่องโหว่ด้านความปลอดภัยซึ่งยังคงสามารถใช้ประโยชน์ได้ในป่า

ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่ด้านความปลอดภัยของ SMBv3 ได้อย่างไร

ในขณะที่รายละเอียดยังคงเกิดขึ้นระบบคอมพิวเตอร์ที่ใช้ Windows 10 เวอร์ชัน 1903, Windows Server v1903 (การติดตั้ง Server Core), Windows 10 v1909 และ Windows Server v1909 (การติดตั้ง Server Core) จะได้รับผล อย่างไรก็ตามมีความเป็นไปได้สูงว่าการทำซ้ำ Windows OS ก่อนหน้านี้อาจทำให้เกิดช่องโหว่ได้เช่นกัน

เมื่ออธิบายถึงแนวคิดพื้นฐานและประเภทของช่องโหว่ด้านความปลอดภัย SMBv3 Microsoft ตั้งข้อสังเกตว่า:“ ในการใช้ประโยชน์จากช่องโหว่นี้กับเซิร์ฟเวอร์ SMB ผู้โจมตีที่ไม่ได้รับการรับรองความถูกต้องสามารถส่งแพ็กเก็ตที่สร้างขึ้นเป็นพิเศษไปยังเซิร์ฟเวอร์ SMBv3 เป้าหมายได้ ในการใช้ช่องโหว่นี้กับไคลเอนต์ SMB ผู้โจมตีที่ไม่ได้รับการพิสูจน์ตัวตนจะต้องกำหนดค่าเซิร์ฟเวอร์ SMBv3 ที่เป็นอันตรายและโน้มน้าวให้ผู้ใช้เชื่อมต่อกับมัน”

แม้ว่ารายละเอียดจะหายากเล็กน้อย แต่ผู้เชี่ยวชาญระบุว่าข้อบกพร่องของ SMBv3 อาจทำให้ผู้โจมตีจากระยะไกลสามารถควบคุมระบบที่มีช่องโหว่ได้อย่างเต็มที่ นอกจากนี้ช่องโหว่ด้านความปลอดภัยยังอาจเกิดขึ้นได้อีกด้วย กล่าวอีกนัยหนึ่งผู้โจมตีสามารถทำการโจมตีโดยอัตโนมัติผ่านเซิร์ฟเวอร์ SMBv3 ที่ถูกบุกรุกและโจมตีเครื่องหลายเครื่อง

จะปกป้องเซิร์ฟเวอร์ Windows OS และ SMBv3 จากช่องโหว่ด้านความปลอดภัยใหม่ได้อย่างไร?

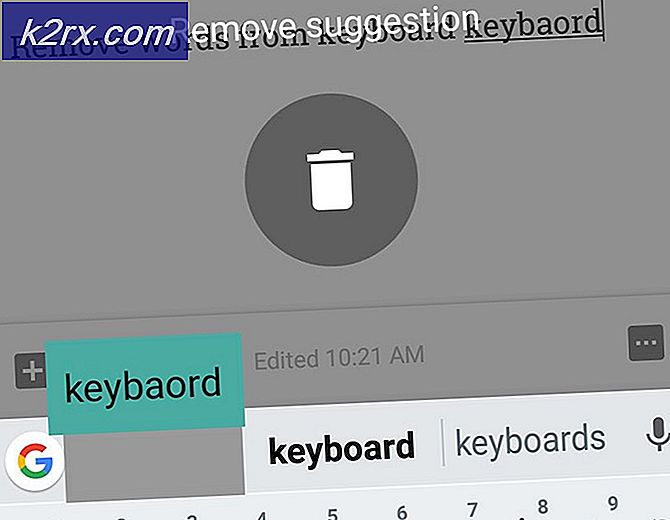

Microsoft อาจรับทราบว่ามีช่องโหว่ด้านความปลอดภัยภายใน SMBv3 อย่างไรก็ตาม บริษัท ยังไม่ได้เสนอแพตช์ใด ๆ เพื่อปกป้องสิ่งเดียวกัน ผู้ใช้อาจปิดใช้งานการบีบอัด SMBv3 เพื่อป้องกันไม่ให้ผู้โจมตีใช้ช่องโหว่นี้กับเซิร์ฟเวอร์ SMB คำสั่งง่ายๆในการดำเนินการภายใน PowerShell มีดังนี้:

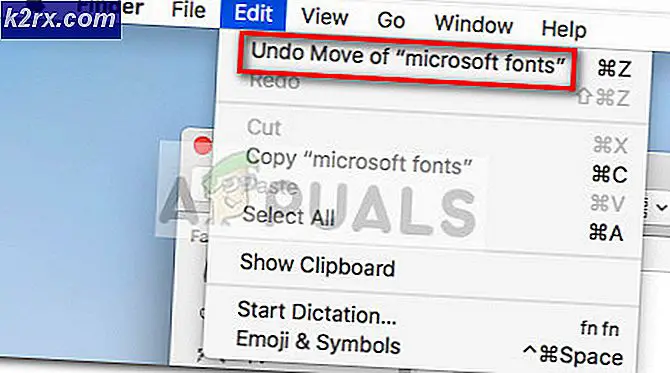

หากต้องการยกเลิกการป้องกันชั่วคราวจากช่องโหว่ด้านความปลอดภัย SMBv3 ให้ป้อนคำสั่งต่อไปนี้:

สิ่งสำคัญคือต้องทราบว่าวิธีการดังกล่าวไม่ครอบคลุมและเป็นเพียงการชะลอหรือห้ามปรามผู้โจมตี Microsoft แนะนำให้บล็อกพอร์ต TCP ‘445’ บนไฟร์วอลล์และคอมพิวเตอร์ไคลเอนต์ “ วิธีนี้สามารถช่วยปกป้องเครือข่ายจากการโจมตีที่เกิดขึ้นนอกขอบเขตขององค์กร การบล็อกพอร์ตที่ได้รับผลกระทบในขอบเขตขององค์กรเป็นการป้องกันที่ดีที่สุดในการช่วยหลีกเลี่ยงการโจมตีทางอินเทอร์เน็ต” Microsoft แนะนำ