วิธีป้องกันตนเองจากการโจมตีเป็นศูนย์

เมื่อพูดถึงการโจมตีทางไซเบอร์ประเภทต่างๆการใช้ประโยชน์จากศูนย์วันเป็นสิ่งที่เลวร้ายที่สุด ฉันกลัวพวกเขามากและแฮกเกอร์ก็รักพวกเขา เมื่อใช้ประโยชน์อย่างเต็มที่ผลตอบแทนจากช่องโหว่ที่ไม่มีวันเป็นศูนย์เป็นสิ่งที่ประเมินค่าไม่ได้

และสิ่งที่คุณต้องทำคือตรวจสอบค่าใช้จ่ายของการหาประโยชน์จากศูนย์วันในตลาดมืดเพื่อทำความเข้าใจมูลค่าของมัน ในกรณีหนึ่งที่ถูกค้นพบโดยนักวิจัยจาก บริษัท รักษาความปลอดภัยชื่อ Trustwave แฮ็กเกอร์ชาวรัสเซียเรียกร้องเงิน 90,000 ดอลลาร์สำหรับช่องโหว่การเพิ่มสิทธิพิเศษในพื้นที่ (LPE) ใน Windows

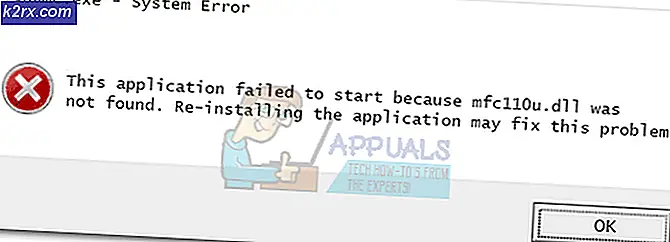

ช่องโหว่นี้ทำงานได้กับ Windows ทุกเวอร์ชันและจะช่วยให้ผู้โจมตีสามารถเข้าถึงระบบของเหยื่อจากระยะไกลและเข้าถึงทรัพยากรที่ไม่สามารถใช้งานได้

นอกจากตลาดมืดแล้วยังมี บริษัท เข้าซื้อกิจการที่แสวงหาประโยชน์โดยชอบด้วยกฎหมายซึ่งจะจ่ายโชคให้กับช่องโหว่ที่ไม่มีวันเป็นศูนย์

หนึ่งในคนที่ได้รับความนิยมมากขึ้นคือ Zerodium ที่เปิดให้จ่ายได้ทุกที่ตั้งแต่ 10,000 ถึง 2,500,000 เหรียญขึ้นอยู่กับความนิยมและระดับความปลอดภัยของระบบที่ได้รับผลกระทบ

การใช้ประโยชน์จาก Zero-day คืออะไร

เป็นการโจมตีระบบที่ใช้ประโยชน์จากช่องโหว่ที่นักพัฒนาระบบและผู้จำหน่ายระบบไม่ทราบ

และนั่นคือสิ่งที่ทำให้การโจมตีแบบ zero-day ทำลายล้างมาก ตั้งแต่เวลาที่ค้นพบช่องโหว่จนถึงเวลาที่มีการสร้างโปรแกรมฟิกซ์แฮกเกอร์มีเวลามากพอที่จะสร้างความหายนะให้กับระบบ

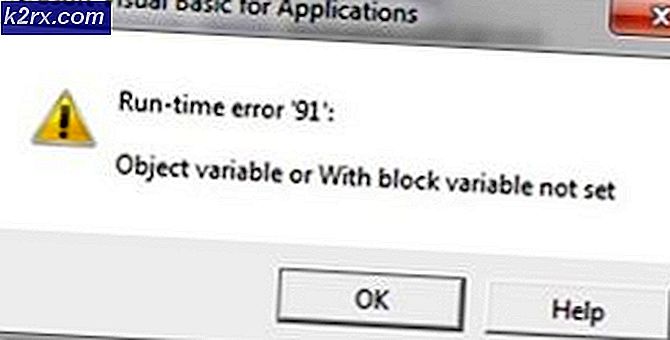

นอกจากนี้เนื่องจากก่อนหน้านี้ยังไม่ทราบช่องโหว่ซอฟต์แวร์ป้องกันไวรัสแบบเดิมจึงไม่ได้ผลเนื่องจากไม่ทราบว่าการโจมตีเป็นภัยคุกคาม พวกเขาอาศัยลายเซ็นของมัลแวร์ที่มีอยู่แล้วในฐานข้อมูลเพื่อป้องกันการโจมตี

ดังนั้นครั้งเดียวที่ซอฟต์แวร์ป้องกันไวรัสแบบเดิมสามารถปกป้องคุณจากการโจมตีแบบ zero-day คือหลังจากที่แฮ็กเกอร์ได้พัฒนามัลแวร์แบบ zero-day และทำการโจมตีครั้งแรก

แต่จากนั้นมันจะไม่เป็นภัยคุกคาม Zero-day อีกต่อไปใช่มั้ย?

ฉันจะแนะนำอะไรแทน? มีหลายขั้นตอนที่คุณสามารถทำได้เพื่อป้องกันตัวเองจากภัยคุกคาม zero-day และเราจะพูดถึงทั้งหมดในโพสต์นี้

ทุกอย่างเริ่มต้นด้วยการที่คุณเปลี่ยนไปใช้โปรแกรมป้องกันไวรัสรุ่นใหม่ที่ไม่ต้องอาศัยวิธีการดั้งเดิมในการหยุดการโจมตี

การโจมตี Stuxnet

ในขณะที่เรากำลังพูดถึงการโจมตีแบบ zero-day ฉันจะบอกคุณเกี่ยวกับการโจมตีแบบ zero-day ที่ยิ่งใหญ่ที่สุดและยอดเยี่ยมที่สุด การโจมตี Stuxnet

โดยมีเป้าหมายที่โรงงานผลิตยูเรเนียมในอิหร่านและสร้างขึ้นเพื่อก่อวินาศกรรมแผนการสร้างอาวุธนิวเคลียร์ของอิหร่าน หนอนที่ใช้ในการโจมตีเชื่อว่าเป็นความร่วมมือระหว่างรัฐบาลสหรัฐฯและอิสราเอลและใช้ประโยชน์จากข้อบกพร่อง Zero-day สี่ข้อในระบบปฏิบัติการ Microsoft Windows

สิ่งที่น่าเหลือเชื่อเกี่ยวกับการโจมตีของ Stuxnet ก็คือมันอยู่เหนือขอบเขตดิจิทัลและสามารถสร้างความเสียหายในโลกทางกายภาพได้ มีรายงานว่านำไปสู่การทำลายล้างประมาณหนึ่งในห้าของเครื่องหมุนเหวี่ยงนิวเคลียร์ของอิหร่าน

นอกจากนี้หนอนยังมีเจตนาในจุดประสงค์ที่จะสร้างความเสียหายเพียงเล็กน้อยหรือไม่มีเลยกับคอมพิวเตอร์ที่ไม่ได้เชื่อมต่อโดยตรงกับเครื่องหมุนเหวี่ยง

มันน่าสนใจมากขึ้น โรงงานนิวเคลียร์ถูกปิดกั้นทางอากาศซึ่งหมายความว่าพวกเขาไม่ได้เชื่อมต่อโดยตรงกับอินเทอร์เน็ต ดังนั้นสิ่งที่ผู้โจมตีทำคือกำหนดเป้าหมายองค์กรอิหร่าน 5 แห่งที่มีส่วนเกี่ยวข้องโดยตรงกับโครงการนิวเคลียร์และพึ่งพาพวกเขาในการแพร่กระจายหนอนผ่านแฟลชไดรฟ์ที่ติดไวรัส

มีการค้นพบหนอน Stuxnet สองสายพันธุ์ ครั้งแรกถูกใช้ในปี 2550 และไม่สามารถตรวจพบได้จนกว่าจะมีการเปิดตัวครั้งที่สองที่มีการปรับปรุงที่สำคัญในปี 2010

ในที่สุดก็มีการค้นพบหนอน Stuxnet แต่เพียงเพราะมันขยายขอบเขตการโจมตีเกินกว่าโรงงานนิวเคลียร์ Natanz โดยไม่ได้ตั้งใจ

การโจมตี Stuxnet เป็นตัวอย่างของวิธีการที่ช่องโหว่ของ Zero-day สามารถถูกใช้โดยไม่เป็นอัตภาพได้ นอกจากนี้ยังเน้นถึงผลกระทบของการโจมตีองค์กรประเภทนี้ ซึ่งรวมถึงการสูญเสียประสิทธิภาพการทำงานระบบหยุดทำงานและการสูญเสียความไว้วางใจในองค์กร

วิธีการทั่วไปมากขึ้นที่ช่องโหว่ Zero-day ถูกใช้ประโยชน์ ได้แก่ :

- เพื่อขโมยข้อมูลที่ละเอียดอ่อน

- เพื่อโหลดมัลแวร์เข้าสู่ระบบ

- เพื่อเข้าถึงระบบโดยไม่ได้รับอนุญาต

- เกตเวย์สำหรับมัลแวร์อื่น ๆ

ตัวอย่างการโจมตีแบบ zero-day ในปี 2019

Operation Wizard ฝิ่น

ช่องโหว่ Zero-day นี้พบใน Google Chrome และทำให้แฮกเกอร์สามารถเข้าถึงระบบที่ได้รับผลกระทบโดยไม่ได้รับอนุญาต

ตัวอย่างแรกของช่องโหว่ที่ถูกใช้ถูกค้นพบบนเว็บไซต์ข่าวของเกาหลีโดยโซลูชั่นความปลอดภัยของ Kaspersky

แฮกเกอร์ได้แทรกโค้ดที่เป็นอันตรายในไซต์ซึ่งมีหน้าที่ในการพิจารณาว่าผู้อ่านที่เข้าชมไซต์นั้นใช้ Google Chrome เวอร์ชันเป้าหมายหรือไม่

การใช้ประโยชน์จาก Whatsapp เป็นศูนย์วัน

แฮกเกอร์สามารถใช้ช่องโหว่บน Whatsapp ที่ทำให้พวกเขาสามารถฉีดสปายแวร์เข้าไปในโทรศัพท์ของเหยื่อได้

การโจมตีดังกล่าวเชื่อว่าเป็นการกระทำโดย บริษัท เฝ้าระวังของอิสราเอลที่เรียกว่า NSO Group และส่งผลกระทบต่อผู้คนมากถึง 1,400 คน

การใช้ประโยชน์จาก iOS zero-day

ในเดือนกุมภาพันธ์ 2019 Ben Hawkes วิศวกรด้านความปลอดภัยของ Google ผ่านการจัดการ Twitter ของเขาได้เปิดเผยต่อสาธารณะเกี่ยวกับช่องโหว่ของ iOS สองรายการที่แฮกเกอร์ใช้ประโยชน์

พวกเขาทั้งหมดได้รับการแก้ไขในระบบปฏิบัติการเวอร์ชันถัดไปพร้อมกับช่องโหว่อื่นที่ทำให้ผู้ใช้สามารถสอดแนมผู้ใช้รายอื่นได้โดยเพียงแค่เริ่มการโทรแบบกลุ่ม

การใช้ประโยชน์จาก Android zero-day

ปลายปี 2019 ทีมงาน Google Project Zero ได้ค้นพบช่องโหว่ใน Android ที่อนุญาตให้ผู้โจมตีเข้าถึงโทรศัพท์ประเภทต่างๆได้เต็มรูปแบบเช่น Pixel, Samsung, Xiaomi และ Huawei

การโจมตีเหล่านี้ยังเชื่อมโยงกับ บริษัท อิสราเอล NSO แต่ บริษัท ปฏิเสธ

ภัยคุกคาม Zero-day บนสมาร์ทโฮมฮับ

พนักงานที่มีจริยธรรมสองคนได้รับรางวัลรวม 60,000 ดอลลาร์จากการแข่งขันแฮ็ค Pwn20wn ที่จัดขึ้นทุกปีหลังจากที่พวกเขาใช้ช่องโหว่ Zero-day บน Amazon Echo ได้สำเร็จ

พวกเขาใช้ประโยชน์จากการหาประโยชน์โดยเชื่อมต่ออุปกรณ์ Echo กับเครือข่าย WiFi ที่เป็นอันตราย ในมือที่ไม่ถูกต้องช่องโหว่นี้สามารถใช้เพื่อสอดแนมคุณหรือเข้าควบคุมอุปกรณ์สมาร์ทโฮมของคุณโดยไม่รู้ตัว

ดูว่าฉันจงใจยกตัวอย่างการโจมตีแบบศูนย์วันที่กำหนดเป้าหมายระบบประเภทต่างๆอย่างไร นั่นคือการพิสูจน์ให้คุณเห็นว่าไม่มีใครปลอดภัย

ขณะนี้ภัยคุกคามกำลังใกล้เข้ามามากขึ้นด้วยความนิยมที่เพิ่มขึ้นของอุปกรณ์ IoT ซึ่งไม่รวมถึงวิธีง่ายๆในการใช้แพตช์ นักพัฒนากำลังมุ่งเน้นไปที่ฟังก์ชันการทำงานมากกว่าความปลอดภัย

มาตรการที่คุณสามารถทำได้เพื่อป้องกันตัวเองจากการโจมตีแบบ zero-day

1. ใช้โซลูชัน Next-Generation Antivirus (NGAV)

แตกต่างจากโซลูชันแบบดั้งเดิมโปรแกรม NGAV ไม่อาศัยฐานข้อมูลที่มีอยู่ในการตรวจจับมัลแวร์ แต่พวกเขาวิเคราะห์พฤติกรรมของโปรแกรมเพื่อพิจารณาว่ามันหมายถึงการทำร้ายคอมพิวเตอร์หรือไม่

เพื่อให้สิ่งต่างๆง่ายขึ้นสำหรับคุณฉันจะแนะนำโซลูชัน NGAV สองอันดับแรกของฉันให้ใช้

โปรแกรมป้องกันไวรัสที่ดีที่สุดเพื่อป้องกันตัวเองจากการโจมตีแบบ zero-day

ฉันชอบ Bitdefender ด้วยเหตุผลหลายประการ อันดับแรกเป็นหนึ่งในโซลูชันด้านความปลอดภัยเพียงไม่กี่โซลูชันที่ได้รับการตรวจสอบโดย AV-Test ซึ่งเป็นองค์กรที่ทำการทดสอบและให้คะแนนโซลูชันด้านความปลอดภัย โซลูชันหลายอย่างอ้างว่าใช้วิธีการตรวจหาลายเซ็นขั้นสูง แต่เป็นเพียงการแสดงความสามารถทางการตลาดเท่านั้น

ในทางกลับกัน Bitdefender ได้รับการพิสูจน์แล้วว่าสามารถป้องกันการโจมตีแบบ zero-day ได้ 99% และมีการบันทึกผลบวกปลอมน้อยที่สุดในการทดสอบหลายครั้ง

โซลูชันป้องกันไวรัสนี้ยังมาพร้อมกับคุณสมบัติป้องกันการใช้ประโยชน์ที่มุ่งเน้นไปที่แอปพลิเคชันที่อาจมีช่องโหว่เป็นหลักและจะวิเคราะห์กระบวนการใด ๆ ที่ดำเนินการกับแอปพลิเคชัน หากตรวจพบกิจกรรมที่น่าสงสัยคุณสามารถกำหนดค่าโปรแกรมป้องกันไวรัสให้บล็อกโดยอัตโนมัติหรือคุณสามารถเลือกรับการแจ้งเตือนเพื่อให้คุณสามารถเลือกการดำเนินการที่ถูกต้อง

โปรแกรมป้องกันไวรัสนี้มีให้ในแพ็คเกจที่แตกต่างกันขึ้นอยู่กับว่าคุณใช้งานในสภาพแวดล้อมที่บ้านหรือที่ทำงาน

Norton เป็นชุดรักษาความปลอดภัยที่สมบูรณ์แบบที่จะนำคุณไปสู่การโจมตีทางไซเบอร์ทุกรูปแบบได้อย่างมีประสิทธิภาพ

โปรแกรมป้องกันไวรัสใช้ประโยชน์จากฐานข้อมูลที่มีอยู่ของมัลแวร์และการวิเคราะห์พฤติกรรมเพื่อปกป้องคุณจากการโจมตีที่รู้จักและไม่รู้จัก

เป็นประโยชน์อย่างยิ่งที่ Norton มาพร้อมกับคุณสมบัติ Proactive Exploit Protection (PEP) ที่เพิ่มชั้นการป้องกันพิเศษให้กับแอปพลิเคชันและระบบที่มีช่องโหว่มากที่สุด

ซึ่งได้รับการสนับสนุนเพิ่มเติมโดยเครื่องมือ Power eraser ซึ่งจะสแกนคอมพิวเตอร์ของคุณและลบแอปพลิเคชันและมัลแวร์ที่มีความเสี่ยงสูงที่อาจทำให้คอมพิวเตอร์ของคุณติดไวรัส

สิ่งที่น่าประทับใจอีกอย่างของ Norton คือการสร้างสภาพแวดล้อมเสมือนจริงที่สามารถทดสอบว่าไฟล์ต่างๆทำอะไรได้บ้าง จากนั้นใช้แมชชีนเลิร์นนิงเพื่อตรวจสอบว่าไฟล์นั้นเป็นอันตรายหรือดีต่อสุขภาพ

โปรแกรมป้องกันไวรัส Norton มีให้เลือก 4 แผนและแต่ละแผนมีชุดฟังก์ชันการทำงานของตัวเอง

2. Windows Defender Exploit Guard

โดยปกติฉันไม่ใช่คนที่แนะนำโปรแกรมเริ่มต้นของ Windows แต่การเพิ่ม Exploit Guard ในศูนย์ความปลอดภัยของ Windows Defender ทำให้การแก้ไขของฉันอ่อนลง

Exploit guard แบ่งออกเป็น 4 ส่วนหลักเพื่อช่วยป้องกันการโจมตีประเภทต่างๆ ประการแรกคือการลดพื้นผิวการโจมตีซึ่งช่วยบล็อกการโจมตีตามไฟล์สำนักงานสคริปต์และอีเมล

นอกจากนี้ยังมาพร้อมกับคุณสมบัติการป้องกันเครือข่ายที่วิเคราะห์การเชื่อมต่อขาออกทั้งหมดและจะยุติการเชื่อมต่อใด ๆ ที่ปลายทางดูน่าสงสัย สามารถทำได้โดยการวิเคราะห์ชื่อโฮสต์และที่อยู่ IP ของปลายทาง

ในทางกลับกันคุณสมบัตินี้จะใช้งานได้ก็ต่อเมื่อคุณใช้ Microsoft Edge ในการท่องเว็บ

ส่วนประกอบอื่น ๆ คือ Controlled Folder Access ที่ป้องกันไม่ให้กระบวนการที่เป็นอันตรายเข้าถึงและแก้ไขโฟลเดอร์ที่มีการป้องกัน

สุดท้าย Exploit guard นำเสนอการลดการใช้ประโยชน์ซึ่งทำงานร่วมกับ Windows Defender Antivirus และโปรแกรมป้องกันไวรัสของ บริษัท อื่นเพื่อลดผลกระทบจากการหาประโยชน์ที่อาจเกิดขึ้นกับแอปพลิเคชันและระบบ

องค์ประกอบทั้งสี่นี้ช่วยอำนวยความสะดวกในการเปลี่ยนแปลง Windows Defender จากโปรแกรมป้องกันไวรัสแบบเดิมไปเป็นโซลูชันความปลอดภัยรุ่นใหม่ที่วิเคราะห์พฤติกรรมของกระบวนการเพื่อพิจารณาว่าเป็นอันตรายหรือไม่

เป็นที่ยอมรับ Windows Defender ไม่สามารถแทนที่โซลูชันการรักษาความปลอดภัยระดับพรีเมียมของบุคคลที่สามได้ แต่ก็เป็นทางเลือกที่ดีหากคุณมีงบประมาณคงที่

3. แก้ไขระบบของคุณเป็นประจำ

หากแพตช์ได้รับการเผยแพร่แล้วนั่นหมายความว่าภัยคุกคามจะไม่เป็นศูนย์อีกต่อไปเนื่องจากนักพัฒนาตระหนักถึงการมีอยู่ของมัน

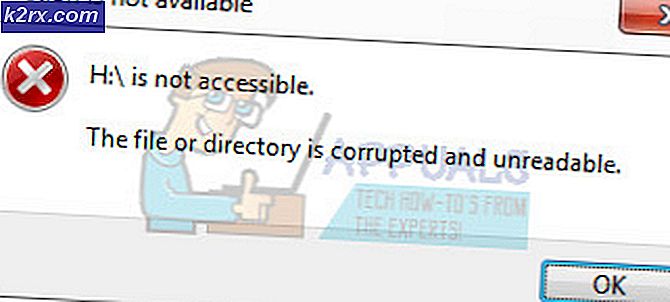

อย่างไรก็ตามยังหมายถึงช่องโหว่ดังกล่าวเปิดให้สาธารณชนเข้าชมได้แล้วและทุกคนที่มีทักษะที่จำเป็นก็สามารถใช้ประโยชน์จากช่องโหว่ดังกล่าวได้

เพื่อให้แน่ใจว่าไม่สามารถใช้ประโยชน์จากคุณได้คุณควรใช้โปรแกรมแก้ไขทันทีที่ปล่อยออกมา

ฉันขอแนะนำให้คุณกำหนดค่าระบบของคุณเพื่อสแกนหาแพตช์และนำไปใช้โดยอัตโนมัติหากพบ วิธีนี้จะขจัดความล่าช้าระหว่างเวลาที่ปล่อยโปรแกรมแก้ไขไปจนถึงเวลาที่ติดตั้ง