Internet Explorer ประสบปัญหาช่องโหว่แบบ Zero-Day ที่ "ใช้ประโยชน์อย่างแท้จริง" แต่ Microsoft ยังไม่เปิดตัว Patch - นี่คือวิธีแก้ปัญหาง่ายๆ แต่เป็นการชั่วคราว

ข้อบกพร่องด้านความปลอดภัยในช่วงอายุ แต่ยังคงใช้งาน Internet Explorer ซึ่งเป็นเว็บเบราว์เซอร์ "ค่าเริ่มต้น" สำหรับระบบปฏิบัติการ Microsoft Windows ใช้ประโยชน์จากผู้โจมตีและผู้เขียนโค้ดที่เป็นอันตราย. แม้ว่า Microsoft จะตระหนักถึง Zero-Day Exploit ใน IE อย่างจริงจัง แต่ปัจจุบัน บริษัท ได้ออกคำแนะนำด้านความปลอดภัยในกรณีฉุกเฉินแล้ว Microsoft ยังไม่ได้ออกหรือปรับใช้ไฟล์ การปรับปรุงโปรแกรมแก้ไขความปลอดภัยฉุกเฉิน เพื่อแก้ไขช่องโหว่ด้านความปลอดภัยใน Internet Explorer

การใช้ประโยชน์ 0 วันภายใน Internet Explorer กำลังถูกรายงานว่าใช้ประโยชน์จากผู้โจมตี "ในป่า" พูดง่ายๆคือมีการใช้ข้อบกพร่องที่เพิ่งค้นพบใหม่ใน IE เพื่อเรียกใช้รหัสที่เป็นอันตรายจากระยะไกลหรือโดยอำเภอใจ Microsoft ได้ออกคำแนะนำด้านความปลอดภัยเตือนผู้ใช้ Windows OS หลายล้านคนเกี่ยวกับช่องโหว่ Zero-day ใหม่ในเว็บเบราว์เซอร์ Internet Explorer แต่ยังไม่ได้เปิดตัวโปรแกรมแก้ไขเพื่ออุดช่องโหว่ด้านความปลอดภัย

ช่องโหว่ด้านความปลอดภัยใน Internet Explorer ได้รับการจัดอันดับเป็น "ปานกลาง" ที่ถูกใช้ประโยชน์อย่างจริงจังในป่า:

ช่องโหว่ด้านความปลอดภัยที่เพิ่งค้นพบและมีรายงานว่าถูกใช้ใน Internet Explorer ถูกแท็กอย่างเป็นทางการว่า CVE-2020-0674. การใช้ประโยชน์ 0 วันได้รับการจัดอันดับเป็น "ปานกลาง" ช่องโหว่ด้านความปลอดภัยเป็นปัญหาการเรียกใช้โค้ดจากระยะไกลที่มีอยู่ในวิธีที่กลไกจัดการสคริปต์จัดการอ็อบเจ็กต์ในหน่วยความจำของ Internet Explorer จุดบกพร่องทริกเกอร์ผ่านไลบรารี JScript.dll

ผู้โจมตีจากระยะไกลสามารถเรียกใช้รหัสโดยอำเภอใจบนคอมพิวเตอร์เป้าหมายได้ด้วยการใช้ประโยชน์จากจุดบกพร่องได้สำเร็จ ผู้โจมตีสามารถควบคุมเหยื่อได้อย่างเต็มที่เพียงแค่โน้มน้าวให้พวกเขาเปิดหน้าเว็บที่ออกแบบมาเพื่อประสงค์ร้ายบนเบราว์เซอร์ Microsoft ที่มีช่องโหว่ กล่าวอีกนัยหนึ่งผู้โจมตีสามารถใช้การโจมตีแบบฟิชชิ่งและหลอกล่อผู้ใช้ Windows OS ที่ใช้ IE ให้คลิกลิงก์เว็บที่นำเหยื่อไปสู่เว็บไซต์ที่แปดเปื้อนซึ่งเต็มไปด้วยมัลแวร์ ที่น่าสนใจคือช่องโหว่ไม่สามารถให้สิทธิ์ระดับผู้ดูแลได้เว้นแต่ผู้ใช้จะเข้าสู่ระบบในฐานะผู้ดูแลระบบระบุคำแนะนำด้านความปลอดภัยของ Microsoft:

“ช่องโหว่นี้อาจทำให้หน่วยความจำเสียหายในลักษณะที่ผู้โจมตีสามารถใช้รหัสตามอำเภอใจในบริบทของผู้ใช้ปัจจุบันได้ ผู้โจมตีที่ใช้ช่องโหว่ได้สำเร็จอาจได้รับสิทธิ์ของผู้ใช้เช่นเดียวกับผู้ใช้ปัจจุบัน หากผู้ใช้ปัจจุบันล็อกออนด้วยสิทธิ์ของผู้ใช้ที่เป็นผู้ดูแลระบบผู้โจมตีที่ใช้ช่องโหว่ได้สำเร็จอาจเข้าควบคุมระบบที่ได้รับผลกระทบ ผู้โจมตีสามารถติดตั้งโปรแกรมได้ ดู เปลี่ยนแปลง หรือลบข้อมูล หรือสร้างบัญชีใหม่ด้วยสิทธิ์ของผู้ใช้เต็มรูปแบบ”

Microsoft ตระหนักถึงช่องโหว่ด้านความปลอดภัยของ IE Zero-Day และกำลังดำเนินการแก้ไข:

โปรดทราบว่า Internet Explorer เกือบทุกเวอร์ชันและรูปแบบต่างๆมีความเสี่ยงต่อการใช้ประโยชน์ 0 วัน แพลตฟอร์มการท่องเว็บที่ได้รับผลกระทบ ได้แก่ Internet Explorer 9, Internet Explorer 10 และ Internet Explorer 11 IE เวอร์ชันใดก็ได้เหล่านี้สามารถทำงานได้บน Windows 10, Windows 8.1, Windows 7 ทุกเวอร์ชัน

แม้ว่าไมโครซอฟต์จะมีเยกเลิกการสนับสนุนฟรีสำหรับ Windows 7, บริษัท ยังอยู่ รองรับความชราและล้าสมัยไปแล้ว เว็บเบราว์เซอร์ IE มีรายงานว่าไมโครซอฟท์ระบุว่าตระหนักถึง "การโจมตีแบบ จำกัด เป้าหมาย" อย่างรุนแรงและกำลังดำเนินการแก้ไข อย่างไรก็ตามแพตช์ยังไม่พร้อม กล่าวอีกนัยหนึ่ง ผู้ใช้ Windows OS หลายล้านคนที่ทำงานบน IE ยังคงมีช่องโหว่อยู่

วิธีแก้ปัญหาง่ายๆ แต่ชั่วคราวเพื่อป้องกันการใช้ประโยชน์จาก Zero-Day ใน IE:

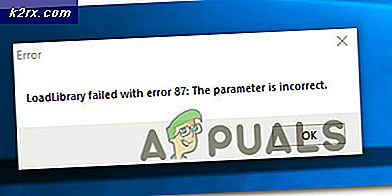

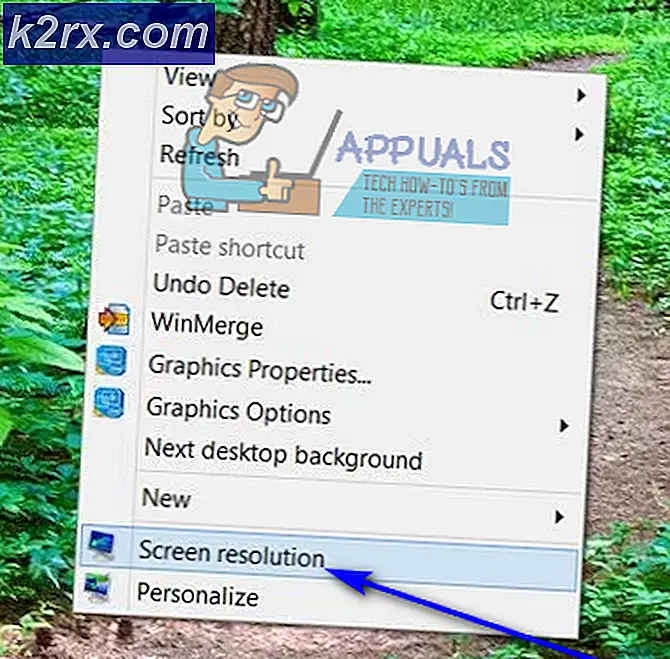

วิธีแก้ปัญหาที่ง่ายและใช้การได้เพื่อป้องกัน 0-Day Exploit ใหม่ใน IE อาศัยการป้องกันการโหลดไลบรารี JScript.dll กล่าวอีกนัยหนึ่งผู้ใช้ IE ต้องป้องกันไม่ให้ไลบรารีโหลดลงในหน่วยความจำเพื่อบล็อกการใช้ประโยชน์จากช่องโหว่นี้ด้วยตนเอง

เนื่องจากการใช้ประโยชน์ 0 วันใน IE กำลังถูกเอารัดเอาเปรียบผู้ใช้ Windows OS ที่ทำงานกับ IE จึงต้องปฏิบัติตามคำแนะนำ ในการ จำกัด การเข้าถึง JScript.dll ผู้ใช้ต้องเรียกใช้คำสั่งต่อไปนี้บนระบบ Windows ของคุณด้วยสิทธิ์ของผู้ดูแลระบบรายงาน TheHackerNews

Microsoft ยืนยันว่าจะปรับใช้โปรแกรมแก้ไขในเร็ว ๆ นี้ ผู้ใช้ที่เรียกใช้คำสั่งที่กล่าวถึงข้างต้นอาจพบว่าเว็บไซต์บางแห่งทำงานผิดปกติหรือโหลดไม่ได้ เมื่อแพทช์พร้อมใช้งานซึ่งคาดว่าจะผ่าน Windows Update ผู้ใช้สามารถยกเลิกการเปลี่ยนแปลงได้โดยเรียกใช้คำสั่งต่อไปนี้: