การตรวจสอบภัยคุกคามที่ดีที่สุด 5 อันดับในการรักษาความปลอดภัยโครงสร้างพื้นฐานไอทีของคุณ

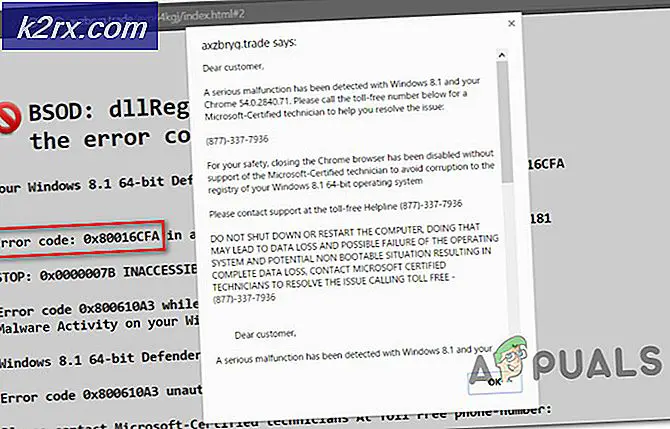

มีใครบ้างที่ไม่เคยได้ยินเกี่ยวกับการละเมิด Equifax? นับเป็นการละเมิดข้อมูลครั้งใหญ่ที่สุดในปี 2560 โดยมีบัญชีผู้ใช้ 146 ล้านบัญชีถูกบุกรุก สิ่งที่เกี่ยวกับการโจมตี Aadhar ในปี 2018 ซึ่งเป็นพอร์ทัลของรัฐบาลอินเดียในการจัดเก็บข้อมูลของผู้อยู่อาศัย ระบบถูกแฮ็กและมีการเปิดเผยข้อมูลผู้ใช้ 1.1 พันล้านราย และเมื่อไม่กี่เดือนที่ผ่านมาสำนักงานขายของ Toyota ในญี่ปุ่นถูกแฮ็กและมีการเปิดเผยข้อมูลผู้ใช้ของลูกค้า 3.1 ล้านราย นี่เป็นเพียงการละเมิดที่สำคัญบางส่วนที่เกิดขึ้นในช่วงสามปีที่ผ่านมา และเป็นเรื่องน่ากังวลเพราะดูเหมือนว่าจะแย่ลงเรื่อย ๆ เมื่อเวลาผ่านไป อาชญากรไซเบอร์ฉลาดขึ้นเรื่อย ๆ และมีวิธีการใหม่ ๆ ในการเข้าถึงเครือข่ายและเข้าถึงข้อมูลของผู้ใช้ เราอยู่ในยุคดิจิทัลและข้อมูลคือทองคำ

แต่สิ่งที่น่ากังวลกว่าคือบางองค์กรไม่ได้จัดการกับปัญหาด้วยความจริงจังที่สมควรได้รับ เห็นได้ชัดว่าวิธีการเดิมไม่ได้ผล คุณมีไฟร์วอลล์หรือไม่? ดีสำหรับคุณ. แต่มาดูกันว่าไฟร์วอลล์ป้องกันคุณจากการโจมตีจากบุคคลภายในอย่างไร

ภัยคุกคามจากวงใน - ภัยคุกคามใหญ่ตัวใหม่

เมื่อเทียบกับปีที่แล้วจำนวนการโจมตีที่มาจากภายในเครือข่ายเพิ่มขึ้นอย่างมีนัยสำคัญ และความจริงที่ว่าตอนนี้ธุรกิจต่างๆกำลังทำสัญญาจ้างงานกับบุคคลภายนอกที่ทำงานจากระยะไกลหรือจากภายในองค์กรยังไม่ได้ช่วยอะไรมากนัก ไม่ต้องพูดถึงว่าตอนนี้พนักงานได้รับอนุญาตให้ใช้คอมพิวเตอร์ส่วนบุคคลสำหรับงานที่เกี่ยวข้องกับการทำงาน

พนักงานที่มุ่งร้ายและทุจริตคิดเป็นเปอร์เซ็นต์ของการโจมตีจากบุคคลภายในที่มากกว่า แต่บางครั้งก็ไม่ได้ตั้งใจเช่นกัน พนักงานคู่ค้าหรือผู้รับเหมาภายนอกที่ทำผิดพลาดซึ่งทำให้เครือข่ายของคุณมีช่องโหว่ และอย่างที่คุณอาจจินตนาการได้ว่าภัยคุกคามภายในนั้นอันตรายกว่าการโจมตีจากภายนอก เหตุผลก็คือพวกเขากำลังดำเนินการโดยบุคคลที่มีข้อมูลดีเกี่ยวกับเครือข่ายของคุณ ผู้โจมตีมีความรู้ในการทำงานเกี่ยวกับสภาพแวดล้อมเครือข่ายและนโยบายของคุณดังนั้นการโจมตีของพวกเขาจึงถูกกำหนดเป้าหมายมากขึ้นจึงนำไปสู่ความเสียหายมากขึ้น นอกจากนี้ในกรณีส่วนใหญ่ภัยคุกคามภายในจะใช้เวลาตรวจจับนานกว่าการโจมตีภายนอก

ยิ่งไปกว่านั้นสิ่งที่แย่ที่สุดเกี่ยวกับการโจมตีเหล่านี้ไม่ใช่แม้แต่ความสูญเสียในทันทีที่เกิดจากการหยุดชะงักของบริการ เป็นการทำร้ายชื่อเสียงแบรนด์ของคุณ การโจมตีทางไซเบอร์และการละเมิดข้อมูลมักประสบความสำเร็จจากการลดลงของราคาหุ้นและการจากไปของลูกค้าจำนวนมาก

ดังนั้นหากมีสิ่งหนึ่งที่ชัดเจนคือคุณจะต้องมีมากกว่าไฟร์วอลล์พร็อกซีหรือซอฟต์แวร์ป้องกันไวรัสเพื่อให้เครือข่ายของคุณปลอดภัยอย่างสมบูรณ์ และเป็นความต้องการที่เป็นพื้นฐานของโพสต์นี้ ทำตามในขณะที่ฉันเน้นซอฟต์แวร์ตรวจสอบภัยคุกคามที่ดีที่สุด 5 รายการเพื่อรักษาความปลอดภัยโครงสร้างพื้นฐานไอทีทั้งหมดของคุณ การตรวจสอบภัยคุกคามด้านไอทีเชื่อมโยงการโจมตีกับพารามิเตอร์ต่างๆเช่นที่อยู่ IP URL ตลอดจนรายละเอียดไฟล์และแอปพลิเคชัน ผลลัพธ์คือคุณจะสามารถเข้าถึงข้อมูลเพิ่มเติมเกี่ยวกับเหตุการณ์ด้านความปลอดภัยเช่นสถานที่และวิธีการดำเนินการ แต่ก่อนหน้านั้นเรามาดูวิธีอื่น ๆ อีกสี่วิธีที่คุณสามารถปรับปรุงความปลอดภัยเครือข่ายของคุณ

วิธีเพิ่มเติมในการเพิ่มความปลอดภัยด้านไอที

การตรวจสอบกิจกรรมฐานข้อมูล

สิ่งแรกที่ผู้โจมตีจะกำหนดเป้าหมายคือฐานข้อมูลเพราะนั่นคือที่ที่คุณมีข้อมูลทั้งหมดของ บริษัท ดังนั้นจึงสมเหตุสมผลที่คุณมีการตรวจสอบฐานข้อมูลโดยเฉพาะ มันจะบันทึกธุรกรรมทั้งหมดที่ดำเนินการในฐานข้อมูลและสามารถช่วยคุณตรวจจับกิจกรรมที่น่าสงสัยที่มีลักษณะของภัยคุกคาม

การวิเคราะห์การไหลของเครือข่าย

แนวคิดนี้เกี่ยวข้องกับการวิเคราะห์แพ็กเก็ตข้อมูลที่ส่งระหว่างส่วนประกอบต่างๆในเครือข่ายของคุณ เป็นวิธีที่ยอดเยี่ยมในการตรวจสอบว่าไม่มีเซิร์ฟเวอร์โกงที่ตั้งค่าไว้ภายในโครงสร้างพื้นฐานด้านไอทีของคุณเพื่อดูดซับข้อมูลและส่งออกนอกเครือข่าย

การจัดการสิทธิ์การเข้าถึง

ทุกองค์กรจำเป็นต้องมีแนวทางที่ชัดเจนว่าใครสามารถดูและเข้าถึงทรัพยากรระบบต่างๆได้ ด้วยวิธีนี้คุณสามารถ จำกัด การเข้าถึงข้อมูลองค์กรที่ละเอียดอ่อนเฉพาะบุคคลที่จำเป็นเท่านั้น ตัวจัดการสิทธิ์การเข้าถึงไม่เพียง แต่อนุญาตให้คุณแก้ไขสิทธิ์การอนุญาตของผู้ใช้ในเครือข่ายของคุณ แต่ยังช่วยให้คุณเห็นว่าใครเข้าถึงข้อมูลที่ไหนและเมื่อใด

รายการที่อนุญาต

นี่เป็นแนวคิดที่สามารถดำเนินการเฉพาะซอฟต์แวร์ที่ได้รับอนุญาตภายในโหนดในเครือข่ายของคุณ ตอนนี้โปรแกรมอื่น ๆ ที่พยายามเข้าถึงเครือข่ายของคุณจะถูกบล็อกและคุณจะได้รับแจ้งทันที จากนั้นอีกครั้งมีข้อเสียอย่างหนึ่งของวิธีนี้ ไม่มีวิธีที่ชัดเจนในการพิจารณาว่าซอฟต์แวร์ใดมีคุณสมบัติเป็นภัยคุกคามด้านความปลอดภัยดังนั้นคุณอาจต้องทำงานหนักเล็กน้อยเพื่อหาโปรไฟล์ความเสี่ยง

และตอนนี้ไปที่หัวข้อหลักของเรา การตรวจสอบภัยคุกคามเครือข่ายไอทีที่ดีที่สุด 5 อันดับ ขออภัยฉันพูดนอกเรื่องเล็กน้อย แต่ฉันคิดว่าเราควรสร้างรากฐานที่มั่นคงก่อน ตอนนี้ฉันจะพูดคุยเกี่ยวกับการประสานทุกอย่างเข้าด้วยกันเพื่อสร้างป้อมปราการที่ล้อมรอบสภาพแวดล้อมไอทีของคุณให้สมบูรณ์

นี่เป็นเรื่องน่าประหลาดใจหรือไม่? SolarWinds เป็นหนึ่งในชื่อที่คุณมั่นใจได้เสมอว่าจะไม่ทำให้ผิดหวัง ฉันสงสัยว่ามีผู้ดูแลระบบคนใดที่ไม่ได้ใช้ผลิตภัณฑ์ SolarWinds ในช่วงเวลาหนึ่งในอาชีพของพวกเขา และถ้าคุณยังไม่มีอาจถึงเวลาที่คุณต้องเปลี่ยนสิ่งนั้น ฉันแนะนำให้คุณรู้จักกับ SolarWinds Threat Monitor

เครื่องมือนี้ช่วยให้คุณสามารถตรวจสอบเครือข่ายของคุณและตอบสนองต่อภัยคุกคามด้านความปลอดภัยได้เกือบเรียลไทม์ และสำหรับเครื่องมือที่มีคุณสมบัติมากมายเช่นนี้คุณจะประทับใจกับความเรียบง่ายในการใช้งาน การติดตั้งและการตั้งค่าจะใช้เวลาเพียงเล็กน้อยจากนั้นคุณก็พร้อมที่จะเริ่มการตรวจสอบ SolarWinds Threat Monitor สามารถใช้เพื่อปกป้องอุปกรณ์ในองค์กรศูนย์ข้อมูลที่โฮสต์และสภาพแวดล้อมคลาวด์สาธารณะเช่น Azure หรือ AWS เหมาะสำหรับองค์กรขนาดกลางถึงขนาดใหญ่ที่มีโอกาสเติบโตได้มากเนื่องจากความสามารถในการขยายขนาดได้ และต้องขอบคุณความสามารถหลายผู้เช่าและการติดฉลากสีขาวการตรวจสอบภัยคุกคามนี้จะเป็นตัวเลือกที่ยอดเยี่ยมสำหรับผู้ให้บริการ Managed Security Service

เนื่องจากลักษณะของการโจมตีทางไซเบอร์ที่ไม่หยุดนิ่งจึงจำเป็นอย่างยิ่งที่ฐานข้อมูลข่าวกรองภัยคุกคามทางไซเบอร์จะต้องอัปเดตอยู่เสมอ วิธีนี้จะช่วยให้คุณมีโอกาสรอดชีวิตจากการโจมตีรูปแบบใหม่ได้ดีขึ้น SolarWinds Threat Monitor ใช้แหล่งที่มาหลายแหล่งเช่นฐานข้อมูลชื่อเสียง IP และโดเมนเพื่อให้ฐานข้อมูลเป็นปัจจุบัน

นอกจากนี้ยังมีข้อมูลความปลอดภัยและตัวจัดการเหตุการณ์ (SIEM) แบบรวมที่รับข้อมูลบันทึกจากส่วนประกอบต่างๆในเครือข่ายของคุณและวิเคราะห์ข้อมูลสำหรับภัยคุกคาม เครื่องมือนี้ใช้แนวทางที่ตรงไปตรงมาในการตรวจจับภัยคุกคามเพื่อที่คุณจะได้ไม่ต้องเสียเวลาดูบันทึกเพื่อระบุปัญหา ทำได้โดยการเปรียบเทียบบันทึกกับแหล่งข้อมูลภัยคุกคามหลายแหล่งเพื่อค้นหารูปแบบที่บ่งบอกถึงภัยคุกคามที่อาจเกิดขึ้น

SolarWinds Threat Monitor สามารถจัดเก็บข้อมูลบันทึกปกติและข้อมูลดิบเป็นระยะเวลาหนึ่งปี สิ่งนี้จะมีประโยชน์มากเมื่อคุณต้องการเปรียบเทียบเหตุการณ์ในอดีตกับเหตุการณ์ปัจจุบัน จากนั้นจะมีช่วงเวลาเหล่านั้นหลังจากเหตุการณ์ด้านความปลอดภัยเมื่อคุณต้องจัดเรียงตามบันทึกเพื่อระบุช่องโหว่ในเครือข่ายของคุณ เครื่องมือนี้ให้วิธีง่ายๆในการกรองข้อมูลเพื่อที่คุณจะได้ไม่ต้องผ่านทุกบันทึก

คุณสมบัติที่ยอดเยี่ยมอีกอย่างคือการตอบสนองอัตโนมัติและการแก้ไขภัยคุกคาม นอกเหนือจากการประหยัดความพยายามแล้วสิ่งนี้ยังจะมีผลในช่วงเวลาที่คุณไม่อยู่ในสถานะที่จะตอบสนองต่อภัยคุกคามในทันที แน่นอนว่าการตรวจสอบภัยคุกคามจะมีระบบแจ้งเตือน แต่ระบบในการตรวจสอบภัยคุกคามนี้มีความก้าวหน้ามากกว่าเนื่องจากรวมการเตือนภัยหลายเงื่อนไขและข้ามความสัมพันธ์กับ Active Response Engine เพื่อแจ้งเตือนคุณถึงเหตุการณ์สำคัญใด ๆ เงื่อนไขทริกเกอร์สามารถกำหนดค่าได้ด้วยตนเอง

Digital Guardian เป็นโซลูชันการรักษาความปลอดภัยข้อมูลแบบครบวงจรที่ตรวจสอบเครือข่ายของคุณตั้งแต่ต้นจนจบเพื่อระบุและหยุดการละเมิดและการขโมยข้อมูลที่อาจเกิดขึ้นได้ ช่วยให้คุณเห็นทุกธุรกรรมที่ดำเนินการกับข้อมูลรวมถึงรายละเอียดของผู้ใช้ที่เข้าถึงข้อมูล

Digital Guardian รวบรวมข้อมูลจากฟิลด์ต่างๆตัวแทนปลายทางและเทคโนโลยีความปลอดภัยอื่น ๆ จะวิเคราะห์ข้อมูลและพยายามสร้างรูปแบบที่อาจบ่งบอกถึงภัยคุกคามที่อาจเกิดขึ้น จากนั้นจะแจ้งให้คุณทราบเพื่อให้คุณสามารถดำเนินการแก้ไขที่จำเป็นได้ เครื่องมือนี้สามารถสร้างข้อมูลเชิงลึกเกี่ยวกับภัยคุกคามได้มากขึ้นโดยรวมที่อยู่ IP URL และรายละเอียดไฟล์และแอปพลิเคชันที่นำไปสู่การตรวจจับภัยคุกคามที่แม่นยำยิ่งขึ้น

เครื่องมือนี้ไม่เพียงตรวจสอบภัยคุกคามภายนอกเท่านั้น แต่ยังรวมถึงการโจมตีภายในที่กำหนดเป้าหมายทรัพย์สินทางปัญญาและข้อมูลที่ละเอียดอ่อนของคุณด้วย สิ่งนี้ควบคู่ไปกับกฎข้อบังคับด้านความปลอดภัยต่างๆโดยค่าเริ่มต้น Digital Guardian จะช่วยพิสูจน์การปฏิบัติตามข้อกำหนด

การตรวจสอบภัยคุกคามนี้เป็นแพลตฟอร์มเดียวที่นำเสนอ Data Loss Prevention (DLP) ร่วมกับ Endpoint Detection and Response (EDR) วิธีการทำงานนี้คือ end-point agent จะบันทึกเหตุการณ์ของระบบผู้ใช้และข้อมูลทั้งหมดทั้งในและนอกเครือข่าย จากนั้นกำหนดค่าให้บล็อกกิจกรรมที่น่าสงสัยก่อนที่ข้อมูลจะสูญหาย ดังนั้นแม้ว่าคุณจะพลาดการเจาะระบบ แต่คุณมั่นใจได้ว่าข้อมูลจะไม่หลุดออกไป

Digital Guardian ถูกนำมาใช้บนคลาวด์ซึ่งหมายถึงการใช้ทรัพยากรระบบน้อยลง เซ็นเซอร์เครือข่ายและเอเจนต์ปลายทางจะสตรีมข้อมูลไปยังพื้นที่ทำงานที่ได้รับการรับรองจากนักวิเคราะห์ด้านความปลอดภัยพร้อมด้วยการวิเคราะห์และการรายงานการตรวจสอบระบบคลาวด์ที่ช่วยลดสัญญาณเตือนที่ผิดพลาดและกรองผ่านความผิดปกติมากมายเพื่อพิจารณาว่าคุณต้องการความสนใจใด

Zeek เป็นเครื่องมือตรวจสอบโอเพ่นซอร์สซึ่งก่อนหน้านี้รู้จักกันในชื่อ Bro Network Monitor เครื่องมือนี้รวบรวมข้อมูลจากเครือข่ายที่ซับซ้อนและมีปริมาณงานสูงและใช้ข้อมูลเป็นระบบรักษาความปลอดภัย

Zeek ยังเป็นภาษาโปรแกรมของตัวเองและคุณสามารถใช้เพื่อสร้างสคริปต์ที่กำหนดเองซึ่งจะช่วยให้คุณสามารถรวบรวมข้อมูลเครือข่ายที่กำหนดเองหรือทำการตรวจสอบและระบุภัยคุกคามโดยอัตโนมัติ บทบาทที่กำหนดเองบางอย่างที่คุณสามารถทำได้ ได้แก่ การระบุใบรับรอง SSL ที่ไม่ตรงกันหรือการใช้ซอฟต์แวร์ที่น่าสงสัย

ในทางกลับกัน Zeek ไม่ให้คุณเข้าถึงข้อมูลจากปลายทางเครือข่ายของคุณ สำหรับสิ่งนี้คุณจะต้องผสานรวมกับเครื่องมือ SIEM แต่นี่ก็เป็นสิ่งที่ดีเช่นกันเพราะในบางกรณีข้อมูลจำนวนมหาศาลที่ SIEMS รวบรวมได้อาจทำให้เกิดการแจ้งเตือนที่ผิดพลาดมากมาย แต่ Zeek ใช้ข้อมูลเครือข่ายซึ่งเป็นแหล่งข้อมูลความจริงที่เชื่อถือได้มากกว่า

แต่แทนที่จะพึ่งพาข้อมูลเครือข่าย NetFlow หรือ PCAP Zeek มุ่งเน้นไปที่ข้อมูลที่สมบูรณ์จัดระเบียบและค้นหาได้ง่ายซึ่งให้ข้อมูลเชิงลึกที่แท้จริงเกี่ยวกับความปลอดภัยเครือข่ายของคุณ มันดึงข้อมูลมากกว่า 400 ฟิลด์จากเครือข่ายของคุณและวิเคราะห์ข้อมูลเพื่อสร้างข้อมูลที่สามารถดำเนินการได้

ความสามารถในการกำหนด ID การเชื่อมต่อที่ไม่ซ้ำกันเป็นคุณสมบัติที่มีประโยชน์ที่ช่วยให้คุณเห็นกิจกรรมโปรโตคอลทั้งหมดสำหรับการเชื่อมต่อ TCP เดียว ข้อมูลจากไฟล์บันทึกต่างๆจะถูกประทับเวลาและซิงโครไนซ์ด้วย ดังนั้นขึ้นอยู่กับเวลาที่คุณได้รับการแจ้งเตือนภัยคุกคามคุณสามารถตรวจสอบบันทึกข้อมูลในเวลาเดียวกันเพื่อระบุสาเหตุของปัญหาได้อย่างรวดเร็ว

แต่เช่นเดียวกับซอฟต์แวร์โอเพนซอร์สทั้งหมดความท้าทายที่ยิ่งใหญ่ที่สุดในการใช้ซอฟต์แวร์โอเพนซอร์สคือการตั้งค่า คุณจะจัดการการกำหนดค่าทั้งหมดรวมถึงการรวม Zeek เข้ากับโปรแกรมความปลอดภัยอื่น ๆ ในเครือข่ายของคุณ และหลายคนมักคิดว่างานนี้มากเกินไป

Oxen เป็นซอฟต์แวร์อื่นที่ฉันแนะนำสำหรับการตรวจสอบเครือข่ายของคุณสำหรับภัยคุกคามด้านความปลอดภัยช่องโหว่และกิจกรรมที่น่าสงสัย และเหตุผลหลักก็คือมันทำการวิเคราะห์อัตโนมัติอย่างต่อเนื่องเกี่ยวกับภัยคุกคามที่อาจเกิดขึ้นแบบเรียลไทม์ ซึ่งหมายความว่าเมื่อใดก็ตามที่เกิดเหตุการณ์ร้ายแรงด้านความปลอดภัยคุณจะมีเวลาเพียงพอที่จะดำเนินการก่อนที่จะลุกลามบานปลาย นอกจากนี้ยังหมายความว่านี่จะเป็นเครื่องมือที่ยอดเยี่ยมในการตรวจจับและป้องกันภัยคุกคามแบบ zero-day

เครื่องมือนี้ยังช่วยในการปฏิบัติตามข้อกำหนดโดยการสร้างรายงานเกี่ยวกับตำแหน่งความปลอดภัยของเครือข่ายการละเมิดข้อมูลและช่องโหว่

คุณรู้ไหมว่าในแต่ละวันมีภัยคุกคามด้านความปลอดภัยใหม่ ๆ ที่คุณจะไม่เคยรู้มาก่อน การตรวจสอบภัยคุกคามของคุณทำให้เป็นกลางและดำเนินธุรกิจได้ตามปกติ Oxen นั้นแตกต่างกันเล็กน้อย ตรวจจับภัยคุกคามเหล่านี้และแจ้งให้คุณทราบว่ามีอยู่จริงเพื่อให้คุณสามารถรัดเข็มขัดนิรภัยได้

อีกหนึ่งเครื่องมือที่ยอดเยี่ยมในการเสริมความแข็งแกร่งให้กับเทคโนโลยีความปลอดภัยตามขอบเขตของคุณคือ Argos Threat Intelligence เป็นการผสมผสานความเชี่ยวชาญของคุณเข้ากับเทคโนโลยีของพวกเขาเพื่อให้คุณสามารถรวบรวมข้อมูลที่เฉพาะเจาะจงและนำไปปฏิบัติได้ ข้อมูลความปลอดภัยนี้จะช่วยให้คุณระบุเหตุการณ์แบบเรียลไทม์ของการโจมตีแบบกำหนดเป้าหมายการรั่วไหลของข้อมูลและตัวตนที่ถูกขโมยซึ่งอาจทำให้องค์กรของคุณเสียหาย

Argos ระบุผู้คุกคามที่กำหนดเป้าหมายคุณแบบเรียลไทม์และให้ข้อมูลที่เกี่ยวข้องเกี่ยวกับพวกเขา มีฐานข้อมูลที่แข็งแกร่งเกี่ยวกับผู้คุกคาม 10,000 คนที่จะทำงานร่วมด้วย นอกจากนี้ยังใช้แหล่งข้อมูลหลายร้อยแหล่งรวมถึง IRC, Darkweb, โซเชียลมีเดียและฟอรัมเพื่อรวบรวมข้อมูลที่กำหนดเป้าหมายโดยทั่วไป