ช่องโหว่ Zero-Day ใหม่ใน Windows 10 โพสต์ทางออนไลน์: โปรโตคอลความปลอดภัยไม่เพียงพอในตัวกำหนดเวลางานอนุญาตให้มีสิทธิ์ระดับผู้ดูแลระบบ

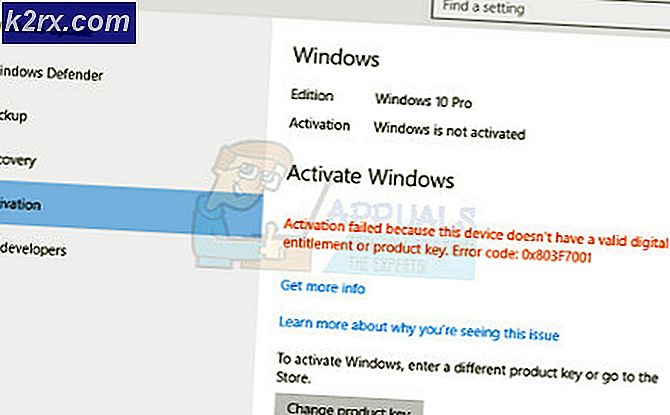

Microsoft เปิดตัวการอัปเดตที่สำคัญสำหรับระบบปฏิบัติการ Windows 10 (OS) เมื่อวันที่แล้ว อย่างไรก็ตามแม้การอัปเดตนี้จะไม่มีโปรแกรมแก้ไขเพื่อป้องกันข้อบกพร่องด้านความปลอดภัยที่น่าสนใจเรียบง่าย แต่มีศักยภาพสูง ช่องโหว่นี้มีอยู่ใน Task Scheduler ขั้นสูงของ Windows 10 เมื่อถูกหาประโยชน์ Task Scheduler สามารถให้สิทธิ์ระดับผู้ดูแลระบบโดยสมบูรณ์แก่ผู้หาประโยชน์ได้

แฮ็กเกอร์ที่ใช้นามแฝงออนไลน์ “SandboxEscaper” โพสต์ข้อผิดพลาด เห็นได้ชัดว่าการใช้ประโยชน์นั้นมีผลกระทบด้านความปลอดภัยอย่างร้ายแรงใน Windows 10 ที่น่าสนใจคือแฮ็กเกอร์เลือกที่จะโพสต์การโจมตีแบบ zero-day บน GitHub ซึ่งเป็นที่เก็บเครื่องมือซอฟต์แวร์และรหัสการพัฒนาที่ Microsoft ได้รับเมื่อเร็ว ๆ นี้ แฮ็กเกอร์ยังปล่อยโค้ด Exploit Proof-of-Concept (PoC) สำหรับช่องโหว่ zero-day ที่ส่งผลกระทบต่อระบบปฏิบัติการ Windows 10

การใช้ประโยชน์อยู่ภายใต้หมวดหมู่ zero-day เป็นหลักเนื่องจาก Microsoft ยังไม่รับทราบเรื่องเดียวกัน เมื่อผู้สร้าง Windows 10 รับรู้แล้ว ก็ควรเสนอโปรแกรมแก้ไขที่จะอุดช่องโหว่ที่มีอยู่ใน Task Scheduler

Task Scheduler เป็นหนึ่งในองค์ประกอบหลักของ Windows OS ที่มีมาตั้งแต่สมัยของ Windows 95 Microsoft ได้ปรับปรุงยูทิลิตี้อย่างต่อเนื่องซึ่งโดยพื้นฐานแล้วผู้ใช้ OS สามารถกำหนดเวลาการเปิดตัวโปรแกรมหรือสคริปต์ตามเวลาที่กำหนดไว้ล่วงหน้าหรือหลังจากช่วงเวลาที่กำหนด . ช่องโหว่ที่โพสต์บน GitHub ใช้ "SchRpcRegisterTask" ซึ่งเป็นวิธีการใน Task Scheduler เพื่อลงทะเบียนงานกับเซิร์ฟเวอร์

ด้วยเหตุผลที่ยังไม่ทราบสาเหตุโปรแกรมไม่ตรวจสอบสิทธิ์อย่างละเอียดเท่าที่ควร ดังนั้นจึงสามารถใช้เพื่อตั้งค่าการอนุญาต DACL (รายการควบคุมการเข้าถึงตามดุลพินิจ) โดยพลการ โปรแกรมที่เขียนขึ้นโดยมีเจตนาร้ายหรือแม้แต่ผู้โจมตีที่มีสิทธิ์ระดับต่ำกว่าก็สามารถเรียกใช้ไฟล์. job ที่มีรูปแบบไม่ถูกต้องเพื่อรับสิทธิ์ "SYSTEM" โดยพื้นฐานแล้วนี่เป็นกรณีของปัญหาการยกระดับสิทธิ์ที่ไม่ได้รับอนุญาตหรือไม่ได้รับอนุญาตซึ่งอาจทำให้ผู้โจมตีในพื้นที่หรือมัลแวร์ได้รับและเรียกใช้รหัสด้วยสิทธิ์ของระบบการดูแลระบบบนเครื่องเป้าหมาย ในที่สุด การโจมตีดังกล่าวจะให้สิทธิ์ผู้ดูแลระบบแก่ผู้โจมตีอย่างเต็มรูปแบบของเครื่อง Windows 10 เป้าหมาย

ผู้ใช้ Twitter อ้างว่าได้ตรวจสอบการใช้ประโยชน์จาก Zero-day แล้วและยืนยันว่าใช้งานได้บนระบบ Windows 10 x86 ที่ได้รับการแก้ไขล่าสุดในเดือนพฤษภาคม 2019 ยิ่งไปกว่านั้นผู้ใช้ยังเพิ่มช่องโหว่ที่สามารถใช้ประโยชน์ได้ 100 เปอร์เซ็นต์ของเวลาได้อย่างง่ายดาย

หากยังไม่น่ากังวลเพียงพอแฮ็กเกอร์ยังบอกใบ้ว่าเขามีบั๊ก Zero-day ที่ไม่เปิดเผยอีก 4 รายการใน Windows ซึ่ง 3 รายการนำไปสู่การเพิ่มสิทธิ์ในพื้นที่และอันที่สี่ช่วยให้ผู้โจมตีข้ามการรักษาความปลอดภัยของแซนด์บ็อกซ์ได้ ไม่จำเป็นต้องเพิ่ม Microsoft ยังไม่ได้รับทราบถึงการใช้ประโยชน์และออกโปรแกรมแก้ไข ซึ่งโดยพื้นฐานแล้วผู้ใช้ Windows 10 จำเป็นต้องรอการแก้ไขด้านความปลอดภัยสำหรับช่องโหว่นี้โดยเฉพาะ